Ubuntu配置支持Intel RST记录

记录Ubuntu配置支持Intel RST

安装相关程序

系统: Ubuntu 20.04

sudo apt install -y dmraid mdadm重启后就能看到基于Intel RST配置的RAID设备了

sudo fdisk -l可以看到多了个/dev/md126磁盘设备(不同配置、系统、机器,也许名称会不一样哦)

还是试试

sudo mdadm --examine --scan

ARRAY metadata=imsm UUID=3b3f6f24:9eeb88b8:e29c26b4:8780180c

ARRAY /dev/md/raidNameXxxx container=3b3f6f24:9eeb88b8:e29c26b4:8780180c member=0 UUID=ac2a9446:fbe13c2b:166f5960:75d76db8raidNameXxxx就是使用RST配置RAID时,给RAID设备取的名字.

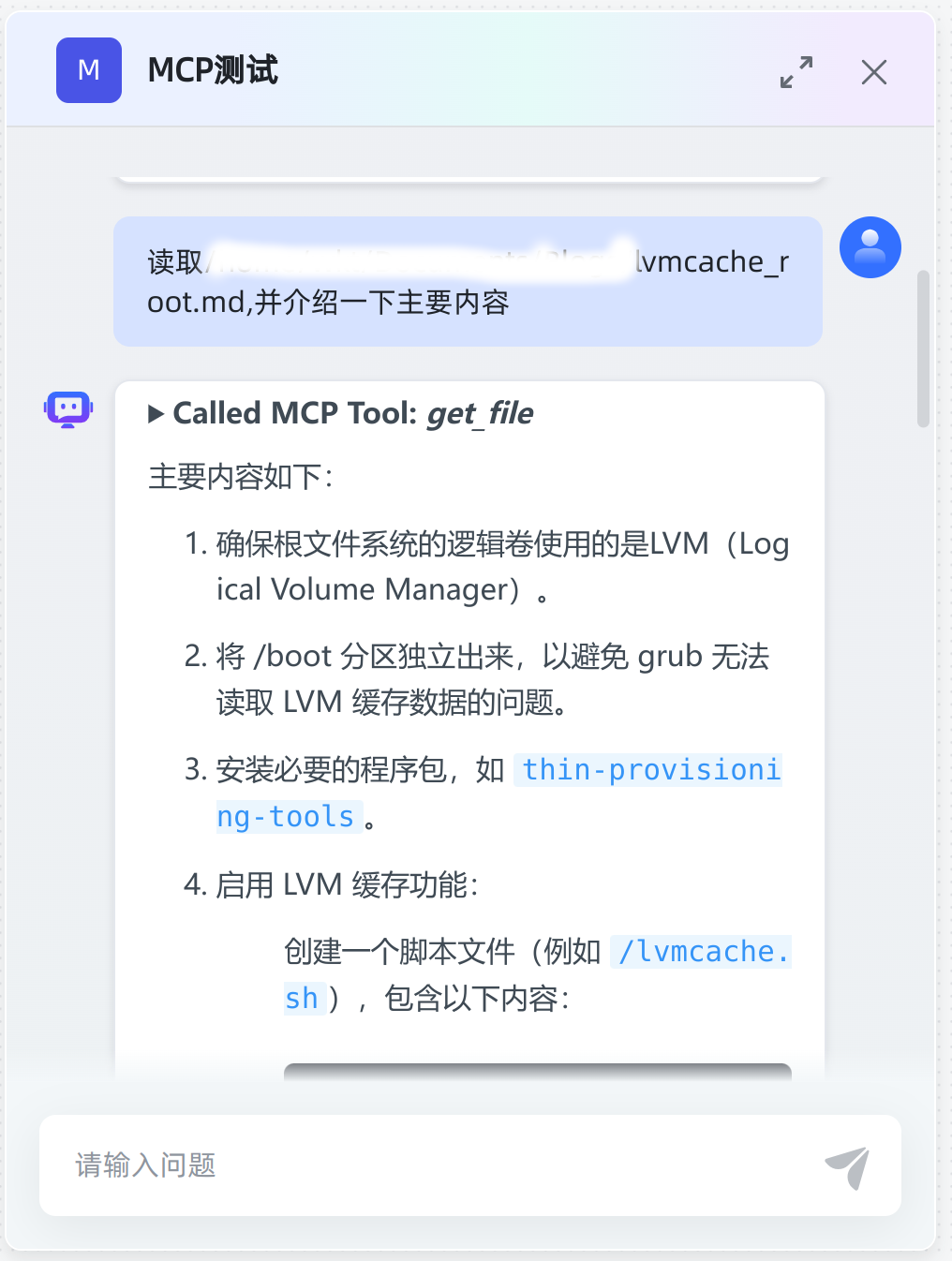

LVM的问题

vgextend

假设我在RST的RAID磁盘上创建了一个PV分区(/dev/md126p2)

想把/dev/md126p2添加到卷组VG上就出问题了.

sudo vgextend VG /dev/md126p2

WARNING: Not using device /dev/sdax for PV WGdSJc-5tFa-sL79-6Fu8-i7U3-wlB2-nz0RDv.

WARNING: Not using device /dev/sdby for PV WGdSJc-5tFa-sL79-6Fu8-i7U3-wlB2-nz0RDv.

WARNING: PV WGdSJc-5tFa-sL79-6Fu8-i7U3-wlB2-nz0RDv prefers device /dev/md126p2 because device is in subsystem.

WARNING: PV WGdSJc-5tFa-sL79-6Fu8-i7U3-wlB2-nz0RDv prefers device /dev/md126p2 because device is in subsystem.

Cannot use device /dev/md126p2 with duplicates.解决办法

update-initramfs -u -v然后重启, 这样sudo vgextend VG /dev/md126p2 就能运行成功了.

pvmove

sudo pvmove /dev/sdc1

WARNING: Not using device /dev/sda2 for PV WGdSJc-5tFa-sL79-6Fu8-i7U3-wlB2-nz0RDv.

WARNING: Not using device /dev/sdb2 for PV WGdSJc-5tFa-sL79-6Fu8-i7U3-wlB2-nz0RDv.

WARNING: PV WGdSJc-5tFa-sL79-6Fu8-i7U3-wlB2-nz0RDv prefers device /dev/md126p2 because device is used by LV.

WARNING: PV WGdSJc-5tFa-sL79-6Fu8-i7U3-wlB2-nz0RDv prefers device /dev/md126p2 because device is used by LV.

Cannot update volume group data with duplicate PV devices./dev/sdc1 和 /dev/md126p2 都在同一个卷组VG。

解决办法

sudo nano /etc/lvm/lvm.conf在 devices {

}内,添加

filter = [ "a|/dev/md.*|", "r/.*/" ]

global_filter = [ "a|/dev/md.*|", "r/.*/" ]然后重新运行sudo pvmove /dev/sdc1上面的错误就没有了。

pvmove成功后,就可以删除之前添加的两行filter了。

LVM总结

Linux对RST RAID的支持特别丑陋,就捏着鼻子用吧。

比较完美的支持至少应该做到:/dev/md126对系统中的其它应用(比如LVM)应该跟一般硬盘毫无区别。

参考链接

https://askubuntu.com/questions/1044264/mdadm-duplicate-md-device-names-in-conf-file-where-found

https://unix.stackexchange.com/questions/325513/mdadm-lists-same-device-twice